Identity and Access Management (IAM) คืออะไร? คู่มือการใช้งานระบบ Identity and Access Management (IAM)

ตั้งแต่อดีตจนถึงปัจจุบัน "ตัวตน"เป็นสิ่งสำคัญมาตลอดและถือเป็นหนึ่งในข้อมูลที่อ่อนไหวที่สุด เพราะหากถูกเจาะระบบหรือขโมย ก็อาจก่อให้เกิดผลเสียรุนแรงได้ เมื่อเปรียบเทียบกับยุคก่อน ความพึ่งพาในข้อมูลในปัจจุบันเพิ่มขึ้นหลายเท่า ส่วนหนึ่งมาจากความง่ายในการเข้าถึงข้อมูล โลกดิจิทัลที่สามารถเก็บข้อมูลได้แทบไม่จำกัด ทำให้เราต้องให้ความสำคัญกับการปกป้องข้อมูลส่วนบุคคลและข้อมูลของธุรกิจอย่างจริงจัง โดยเฉพาะวิกฤต COVID-19 ที่ทำให้องค์กรจำนวนมากหันมาใช้รูปแบบการทำงานแบบไฮบริด ซึ่งช่วยให้สามารถเข้าถึงระบบจากที่ไหนก็ได้ เพิ่มความคล่องตัวในการทำงาน และยังช่วยให้สามารถควบคุมและลดความเสี่ยงของการสูญหายของข้อมูลได้ดีขึ้นทำให้เทคโนโลยีและเครื่องมือที่ช่วยจัดการข้อมูลระบุตัวตนเติบโตอย่างรวดเร็วในช่วงสิบกว่าปีที่ผ่านมา เรากำลังอยู่ในยุคที่เทคโนโลยีเข้ามาเปลี่ยนวิถีชีวิตของผู้คนอย่างก้าวกระโดด เทคโนโลยีดิจิทัลไม่ใช่แค่เครื่องมืออีกต่อไป แต่กลายเป็นเหมือนแขนขาของมนุษย์ที่ใช้ในการติดต่อสื่อสาร เข้าถึงข้อมูล และรักษาความเป็นตัวตนอย่างปลอดภัย ซึ่งทั้งหมดนี้คือเหตุผลที่ระบบ IAM กลายมาเป็นสิ่งจำเป็น

รู้จัก IAM ระบบจัดการตัวตนและการเข้าถึงที่องค์กรยุคใหม่

เมื่อข้อมูลไหลเข้าสู่ระบบ On-prem และคลาวด์อย่างมหาศาล การมีระบบการจัดการการเข้าถึงที่ได้มาตรฐานจึงกลายเป็นเรื่องสำคัญ นอกจากนี้ เรื่องการจัดการสิทธิ์เข้าถึงยังต้องรวมถึงการควบคุมไม่ให้ข้อมูลของบุคคลใดบุคคลหนึ่งถูกเข้าถึงโดยผู้อื่นโดยไม่เหมาะสม ดังนั้น องค์กรต้องมีระบบรักษาความปลอดภัยและนโยบายที่สามารถรองรับทั้งปริมาณข้อมูลและตัวตนจำนวนมาก พร้อมทั้งต้องไม่ลดทอนความสะดวกของผู้ใช้งานไปด้วย

IAM คืออะไร?

Gartner ให้คำนิยาม IAM หรือ Identity and Access Management ว่าคือระบบที่ใช้เทคโนโลยีและกระบวนการต่าง ๆ เพื่อให้แน่ใจว่าคนหรือเครื่องที่เหมาะสมสามารถเข้าถึงทรัพยากรที่ถูกต้องได้ในเวลาที่เหมาะสม โดยมีจุดประสงค์ที่ชัดเจน พร้อมทั้งป้องกันไม่ให้ผู้ที่ไม่ได้รับอนุญาตเข้าถึงระบบหรือข้อมูลได้

IAM เป็นระบบสำคัญที่องค์กรนำมาใช้ทั้งในสภาพแวดล้อมแบบภายในองค์กร (On-premises) และแบบไฮบริด เพื่อเสริมสร้างความปลอดภัยด้านข้อมูลระบุตัวตน และเพิ่มประสิทธิภาพในการใช้งานข้อมูลและการปรับใช้แอปพลิเคชัน ทั้งนี้ IAM ไม่ได้จำกัดอยู่เพียงผู้ให้บริการคลาวด์สาธารณะรายใหญ่ เช่น Microsoft Azure, Amazon Web Services (AWS) และ Google Cloud Platform เท่านั้น แต่ยังมีความสำคัญอย่างยิ่งต่อระบบภายในและแบบไฮบริดเช่นเดียวกัน

ไม่ว่าคุณจะใช้ซอฟต์แวร์แบบ On-prem, Cloud หรือ Hybrid IAM ก็ยังเปนเครื่องมือสำคัญที่ช่วยจัดการเรื่องตัวตนและการเข้าถึงได้ครบทุกมิติ IAM ทำให้มั่นใจได้ว่าพนักงานที่เกี่ยวข้อง จะสามารถเข้าถึงแอปที่ต้องใช้ทำงานได้ นอกจากนี้ IAM ยังครอบคลุมการจัดการตัวตนที่หลากหลาย ทั้งผู้ใช้งานทั่วไป ไปจนถึงอุปกรณ์ Internet Of Thing(IoT) และ Operational Technology (OT) IAM จึงไม่ใช่แค่เครื่องมือสำหรับ User Accounts เท่านั้น แต่คือโซลูชันด้านความปลอดภัยที่จำเป็นในปัจจุบัน เพราะมันช่วยองค์กรควบคุมได้ว่าใครเข้าถึงข้อมูลหรือระบบอะไรได้บ้าง และป้องกันไม่ให้ข้อมูลสำคัญรั่วไหล

ประวัติความเป็นมา

ตัวตนเป็นสิ่งที่สำคัญมาตลอดในประวัติศาสตร์ของมนุษย์ สมัยก่อนตัวตนของคุณขึ้นอยู่กับ “คำพูดและคำมั่น” ของคุณเอง แต่เมื่อก้าวเข้าสู่ยุคคอมพิวเตอร์ ตัวตนก็เริ่มเชื่อมโยงกับข้อมูลและดาต้า และในปัจจุบัน อินเตอร์เน็ตยิ่งทำให้เห็นชัดเจนมากขึ้นจากบทบาทที่แพร่หลายในชีวิตประจำวัน นอกจากนี้ บทบาทที่กำลังพัฒนาของปัญญาประดิษฐ์ (AI) ยังสร้างทั้งโอกาสและความท้าทายใหม่ ๆ ที่เราต้องรับมือ

โซลูชัน IAM เริ่มต้นขึ้นในช่วงปลายยุค 90s ตอนที่อินเทอร์เน็ตยังอยู่ในระยะเริ่มต้น จุดประสงค์หลักในการสร้าง IAM คือเพื่อช่วยปกป้องแอปและบริการที่ทำงานบนเว็บ ในตอนต้น IAM ยังไม่ใช่สิ่งที่ทุกองค์กรต้องมี เพราะการจัดการค่อนข้างยุ่งยากและโซลูชันส่วนใหญ่ก็สร้างขึ้นด้วยโค้ดเฉพาะ แต่เมื่ออินเทอร์เน็ตเติบโตอย่างรวดเร็ว มุมมองของ Cyber Securities ก็เปลี่ยนไป ทำให้ความต้องการโซลูชัน IAM ที่ล้ำสมัยและใช้งานง่ายขึ้นเรื่อยๆ

ในช่วงต้นทศวรรษ 2000 นักพัฒนาได้ตระหนักถึงความสำคัญของการจัดเก็บข้อมูลการเข้าถึงอย่างปลอดภัย ซึ่งถือเป็นก้าวสำคัญที่นำไปสู่การพัฒนาระบบการจัดการการเข้าถึงและข้อมูลระบุตัวตน (IAM) เหตุผลหลักที่ทำให้เกิดขึ้นคือความต้องการด้านการยืนยันตัวตน (Authentication) และการกำหนดสิทธิ์ (Authorization) ที่ปลอดภัย สิ่งนี้นำไปสู่การเกิดขึ้นของ Access Control Lists (ACLs) ที่เปิดโอกาสให้ผู้ใช้สามารถยืนยันตัวตนด้วยตัวเองผ่านตัวระบุที่ไม่ซ้ำกัน (Username) และรหัสความปลอดภัยความปลอดภัย (Password) อย่างไรก็ตาม ความเรียบง่ายที่เข้มงวดนี้กลับสร้างความยุ่งยาก เพราะแต่ละระบบมีฐานข้อมูลแยกต่างหาก ทำให้ผู้ใช้ต้องมีข้อมูลเข้าสู่ระบบหลายชุด และบ่อยครั้งผู้ใช้จำเป็นต้องจดชื่อผู้ใช้และรหัสผ่านไว้บนกระดาษหรือโพสต์อิทเพื่อไม่ให้ลืม

ปัจจุบัน IAM ได้พัฒนาอย่างเต็มรูปแบบแล้ว องค์กรทุกขนาดมีทางเลือกหลากหลายของโซลูชันที่นำเสนอเครื่องมือและเทคโนโลยีด้าน IAM เช่น การยืนยันตัวตน (Authentication) การกำหนดสิทธิ์ (Authorization) การจัดเตรียมและเพิกถอนตัวตน (Identity Provisioning and Deprovisioning) และการควบคุมการเข้าถึง (Access Controls) เครื่องมือเหล่านี้ถูกออกแบบมาให้ทำงานร่วมกันโดยธรรมชาติ และหลายโซลูชันได้รวมเครื่องมือและเทคโนโลยีต่าง ๆ เข้าด้วยกัน เพื่อมอบสิทธิ์การเข้าถึงทรัพยากรให้เหมาะสมแก่ผู้ใช้ที่ได้รับอนุญาต โดยไม่กระทบต่อความปลอดภัย

ความสำคัญ

ก่อนที่ IAM จะกลายมาเป็นเรื่องสำคัญของ Cybersecurity ความคิดเรื่อง IAM ก็มีพื้นฐานจาก “ความปลอดภัย” อยู่แล้ว ในช่วงแรก เริ่มจากการใช้ Dumb Terminals เพื่อเข้าถึงเมนเฟรม ตอนนั้นระบบควบคุมการเข้าถึงยังง่ายมาก และเรื่องความปลอดภัยก็มักถูกละเลยไป

เมื่อก่อนพนักงานสามารถเข้าถึงงานได้เฉพาะในออฟฟิศและหลายองค์กรก็ยังจำกัดการเข้าถึงบางห้อง

หรือบางพื้นที่ ซึ่งถ้ามองในมุมไซเบอร์ ก็เหมือนกับการที่ผู้ใช้มีสิทธิ์เข้าถึงทรัพยากรได้จำกัด แต่เมื่อเทคโนโลยีซับซ้อนขึ้น และอินเทอร์เน็ตทำให้การเชื่อมต่อทั่วโลกเกิดขึ้น ภัยคุกคามทางไซเบอร์ก็เพิ่มมากขึ้นเรื่อย ๆ ทำให้เราต้องมีมาตรการรักษาความปลอดภัยที่แข็งแกร่งกว่าเดิม

IAM คือระบบและกระบวนการที่ช่วยให้ผู้ดูแล IT สามารถกำหนดตัวตนดิจิทัลให้กับผู้ใช้แต่ละราย ตรวจสอบการล็อกอิน กำหนดสิทธิ์ในการเข้าถึงทรัพยากรเฉพาะ และติดตามการใช้งานได้ อีกมุมหนึ่งก็หมายความว่า ผู้จัดการองค์กรสามารถควบคุมได้ว่าพนักงานแต่ละกลุ่มจะเข้าถึงข้อมูลหรือแอปไหนได้บ้าง ซึ่งทั้งหมดนี้ช่วยเสริมความปลอดภัยให้กับเครือข่ายขององค์กร

ระบบ IAM อาจออกแบบให้เรียบง่ายหรือซับซ้อนก็ได้ตามความต้องการขององค์กร โดยสามารถตั้งค่าให้เข้าถึงไฟล์หรือเอกสารเฉพาะได้ตามที่กำหนด โดยเฉพาะอย่างยิ่งสำหรับองค์กรที่มีหลายแผนกและแต่ละแผนกมีหน้าที่ต่างกัน IAM ช่วยให้คุณกำหนดสิทธิ์เฉพาะบุคคลหรือทีมที่เหมาะสมในการเข้าถึงพอร์ทัลของบริษัทได้ เพื่อให้มั่นใจว่าข้อมูลถูกเข้าถึงโดยคนที่ถูกต้องจริง ๆ และยังช่วยเพิ่มความปลอดภัยของข้อมูลสำคัญ ทำให้ผู้ไม่หวังดีเข้ามาแทรกแซงหรือขโมยข้อมูลได้ยากขึ้นมาก

IAM ไม่ได้แค่ควบคุมการเข้าถึง แต่ยังช่วยตรวจสอบกิจกรรมของพนักงานด้วย การจำกัดสิทธิ์เฉพาะผู้ที่ได้รับอนุญาต ทำให้คนอื่นไม่สามารถเข้ามาแตะต้องข้อมูลสำคัญได้ง่าย ๆ อีกทั้งยังสามารถตั้งค่าระบบให้คอยสอดส่องความผิดปกติ ไม่ว่าจะเป็นธุรกรรม การสื่อสาร หรือข้อผิดพลาด เพื่อป้องกันความเสี่ยงที่อาจเกิดขึ้น

IAM ไม่ได้ปกป้องแค่พนักงานภายในองค์กรเท่านั้น แต่ยังช่วยให้คู่ค้า ผู้รับเหมา ลูกค้า รวมถึงผู้ใช้จากมือถือหรือทำงานทางไกล สามารถเข้าถึงได้อย่างปลอดภัย หากมีการวางระบบ IAM ที่ดี จะช่วยเพิ่มทั้งประสิทธิภาพการทำงานและความคล่องตัวในการใช้โครงสร้างพื้นฐานดิจิทัลขององค์กร ไม่ว่าพนักงานจะอยู่ที่ประเทศไหน ก็สามารถทำงานร่วมกันได้ง่ายขึ้น เพราะมีการจัดการสิทธิ์แบบศูนย์กลางที่ให้พวกเขาเข้าถึงเครื่องมือที่จำเป็นต่อการทำงาน

การป้องกันไม่ให้มัลแวร์แพร่กระจาย

การเปิดพอร์ทัลของบริษัทให้แก่ลูกค้าที่มีศักยภาพ

การตรวจสอบประสิทธิภาพการทำงานของพนักงาน

การปรับปรุงประสบการณ์ผู้ใช้งานโดยรวม ผ่านระบบการเข้าสู่ระบบแบบครั้งเดียว (Single Sign-On: SSO) หรือการใช้ข้อมูลประจำตัวแบบหลายปัจจัย (Multi-Factor Credentials) เพราะถึง 81% ของการเจาะระบบเกิดจากการใช้รหัสผ่านที่ง่ายเกินไป ตั้งค่าเริ่มต้นไว้ หรือถูกขโมยไป

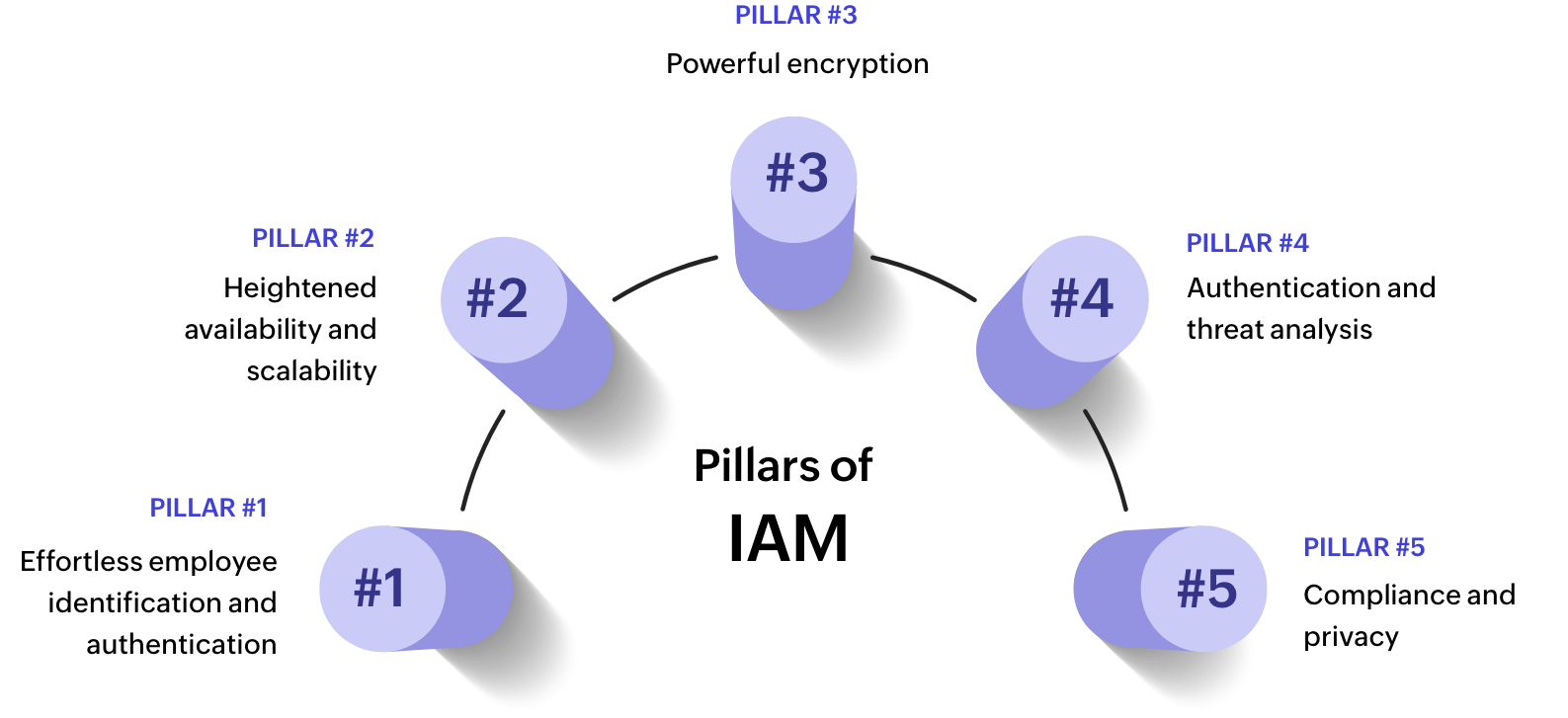

Pillar #1 การยืนยันตัวตนพนักงานได้ง่าย ๆ และสะดวกสบาย

แต่ละโซลูชัน IAM มีกลไกการยืนยันตัวตนที่แตกต่างกัน ส่วนใหญ่กลไกการยืนยันตัวตนแบบไม่ใช้รหัสผ่าน เช่น OTP-based login, Biometric Authentication, Adaptive Authentication and Social Login เป็นเพียงบางตัวเลือกที่มีอยู่ในตลาด IAM การมีวิธีการยืนยันตัวตนที่หลากหลายอย่างน้อยสองรูปแบบขึ้นไป ช่วยให้การระบุตัวตนและการยืนยันตัวตนของพนักงานเป็นไปอย่างง่ายดาย คุณลักษณะร่วมกันของกลไกการยืนยันตัวตนแบบไม่ใช้รหัสผ่านเหล่านี้คือ การขจัดความจำเป็นในการจดจำหรือเปลี่ยนรหัสผ่าน

การดูแลความปลอดภัยและจัดการตัวตนดิจิทัลของผู้ใช้ให้รัดกุม จึงเป็นเสาหลักสำคัญที่สุดของ IAM ที่องค์กรห้ามมองข้าม

Pillar #2 ความพร้อมใช้งานสูงและการปรับขยาย

ระบบ IAM สำหรับพนักงานอาจต้องรองรับการยืนยันตัวตนและการเข้าสู่ระบบของผู้ใช้หลายพันรายผ่านบัญชีดิจิทัลและรหัสผ่าน ซึ่งบางรายอาจเข้าระบบจากระยะไกล ขณะที่บางรายใช้งานจากภายในองค์กร ดังนั้น ระบบ IAM จำเป็นต้องมีความพร้อมใช้งาน 100% และยังต้องคงมาตรการรักษาความปลอดภัยไว้ได้อย่างมีประสิทธิภาพในทุกแพลตฟอร์ม

หากองค์กรต้องการเพิ่มประสิทธิภาพด้านความพร้อมใช้งานและการขยายระบบของ IAM ควรให้ความสำคัญกับการวางระบบสำรอง การสลับไปยังระบบสำรองอัตโนมัติ และการกระจายโหลด เพื่อหลีกเลี่ยงระบบล่มขณะมีปัญหาหรือในช่วงที่มีการดูแลรักษาระบบ การใช้ระบบที่สามารถขยายขนาดอัตโนมัติเพื่อรองรับความต้องการที่เพิ่มขึ้น การทำซ้ำข้อมูลเพื่อรักษาความถูกต้อง และการออกแบบสถาปัตยกรรมแบบความพร้อมใช้งานสูงร่วมกับศูนย์ข้อมูลหลายแห่งในภูมิภาคต่าง ๆ ก็มีความสำคัญ ทั้งนี้ ควรเสริมด้วยการตรวจสอบระบบแบบเรียลไทม์ การใช้แคชเพื่อเร่งความเร็ว และการใช้ฐานข้อมูลที่ปรับขยายได้ รวมถึงมีแผนรองรับเมื่อเกิดภัยพิบัติไว้ล่วงหน้า

กหลายวิธีที่สามารถช่วยเพิ่มความพร้อมใช้งานและการขยายตัวของระบบ IAM ได้แก่ การบริหารจัดการเซสชันอย่างมีประสิทธิภาพ เช่น การใช้ API Gateway และการให้ผู้ใช้สามารถจัดการข้อมูลบางอย่างได้ด้วยตัวเอง ทั้งหมดนี้ช่วยให้ระบบทำงานเร็วและลื่นไหล การใช้แนวคิด Zero Trust ยังช่วยให้ระบบมีความปลอดภัยโดยไม่ลดทอนความสามารถในการขยาย นอกจากนี้ การทดสอบสมรรถนะระบบเป็นประจำจะช่วยให้สามารถมองเห็นและแก้ไขจุดอ่อนได้ล่วงหน้า ทำให้ระบบ IAM ทำงานได้เสถียรและตอบสนองผู้ใช้ได้

อย่าลืมว่าองค์กรสามารถอาศัยความสามารถของคลาวด์ในการปรับขยายบริการยืนยันตัวตน ได้อย่างมีประสิทธิภาพ โดยไม่ลดทอนประสิทธิภาพการทำงานของระบบ แม้จะต้องรองรับพนักงานในจำนวนที่เพิ่มมากขึ้น

Pillar #3 การเข้ารหัสข้อมูลที่มั่นคงและปลอดภัย

เทคนิคการเข้ารหัสถือเป็นหนึ่งในเสาหลักของระบบ IAM ซึ่งช่วยปกป้องข้อมูลตัวตนดิจิทัลของพนักงานและข้อมูลอื่น ๆ ไม่ว่าจะอยู่ในสถานะหยุดนิ่ง (At Rest) หรือระหว่างการส่งผ่าน (In Transit)

ข้อมูลที่จัดเก็บอยู่ภายในองค์กร (On-premises) หรือในระบบคลาวด์จะถือว่าเป็นข้อมูลในสถานะหยุดนิ่ง ส่วนข้อมูลที่อยู่ระหว่างการส่ง เช่น ข้อมูลการยืนยันตัวตนของพนักงานที่ต้องมีการสื่อสารกับฐานข้อมูลต่าง ๆ จะถือว่าเป็นข้อมูลที่อยู่ระหว่างการส่ง การเข้ารหัสจะถูกนำมาใช้เพื่อปกป้องทั้งข้อมูลและการสื่อสาร ไม่ว่าจะอยู่ในตำแหน่งหรือรูปแบบใดก็ตาม ดังนั้น ระบบ IAM ทุกระบบจึงควรให้ความสำคัญกับการรักษาความปลอดภัยของข้อมูลโดยการเข้ารหัสข้อมูลทุกประเภทอย่างครอบคลุม

Pillar #4 ตรวจสอบสิทธิ์ผู้ใช้ พร้อมจับตาภัยคุกคาม

CISO และผู้เชี่ยวชาญด้านความปลอดภัยสามารถติดตามการยืนยันตัวตนของพนักงานแต่ละคนได้อย่างมีประสิทธิภาพด้วยระบบ IAM ระบบ IAM แบบใหม่มักมีแดชบอร์ดที่แสดงข้อมูลวิเคราะห์ รายงานเกี่ยวกับภัยคุกคาม พนักงาน สิทธิ์เข้าถึง การตรวจจับการทุจริต การยืนยันตัวตนตามความเสี่ยง และอื่น ๆ การผสานเทคโนโลยี ITDR (Identity Threat Detection and Response) ยังช่วยให้สามารถตรวจจับและตอบสนองต่อภัยคุกคามที่เกี่ยวกับตัวตนได้แบบทันทีอีกด้วย

การวิเคราะห์แบบเรียลไทม์และการคาดการณ์ล่วงหน้าในระบบ IAM ทำให้องค์กรสามารถรู้ล่วงหน้าว่าจะมีเหตุการณ์หรือภัยคุกคามอะไรเกิดขึ้น ส่งผลให้สามารถลดหรือหลีกเลี่ยงความเสียหายได้อย่างมีประสิทธิภาพ

Pillar#5 การปฏิบัติตามข้อกำหนดและความเป็นส่วนตัว

อีกปัจจัยหนึ่งที่ช่วยให้ระบบ IAM ทำงานได้ดีขึ้น คือการมีแนวทางการจัดการด้านความเป็นส่วนตัวและการปฏิบัติตามข้อกำหนดอย่างชัดเจน เพราะการคุ้มครองตัวตนดิจิทัลของแต่ละคน จำเป็นต้องอาศัยพื้นฐานด้านความเป็นส่วนตัวของข้อมูลและการปฏิบัติตามกฎระเบียบต่าง ๆ

องค์กรสามารถเดินหน้าสอดคล้องกับมาตรฐานความเป็นส่วนตัวในยุคปัจจุบันได้ ด้วยการใช้ระบบ IAM ที่มีการอัปเดตอย่างต่อเนื่อง เพื่อให้ครอบคลุมข้อกำหนดล่าสุด เช่น GDPR, CCPA, HIPAA ฯลฯ

และ "การปฏิบัติตามกฎหมาย" และ "การคุ้มครองข้อมูลส่วนบุคคล" ถือเป็นองค์ประกอบหลักของระบบ IAM

IAM VS Privileged Access Management (PAM)

ถึงแม้ IAM จะเน้นที่การจัดการตัวตนของผู้ใช้ และ PAM จะเน้นที่การควบคุมการเข้าถึงระดับพิเศษ (Privileged Access) แต่จุดต่างที่สำคัญระหว่าง IAM กับ PAM ยังมีรายละเอียดเพิ่มเติมดังนี้:

| IAM | PAM | |

| Definition | Gartner นิยาม IAM ว่าเป็น: “แนวทางด้านความปลอดภัยและธุรกิจ ที่รวมเอาเทคโนโลยีและกระบวนการต่าง ๆ เข้าไว้ด้วยกัน เพื่อให้คนหรือเครื่องมือสามารถเข้าถึงข้อมูลหรือระบบที่เหมาะสม ในเวลาที่เหมาะสม ด้วยเหตุผลที่ถูกต้อง และยังสามารถป้องกันการเข้าถึงที่ไม่พึงประสงค์และการทุจริตได้ด้วย” | PAM เป็นหนึ่งในองค์ประกอบของ IAM ที่เน้นเรื่องการดูแลและรักษาความปลอดภัยของบัญชีที่มีสิทธิ์เข้าถึงระบบระดับสูง |

| Technology | ระบบรองรับโปรโตคอลสำคัญหลายประเภท เช่น SAML, LDAP, OAuth, OpenID, RADIUS และ Kerberos ซึ่งใช้ในการยืนยันตัวตนและควบคุมการเข้าถึงอย่างปลอดภัย | ระบบสามารถทำงานร่วมกับ SAML และ LDAP เพื่อการยืนยันตัวตนและการเข้าถึงข้อมูลจากไดเรกทอรีได้อย่างมีประสิทธิภาพ |

| Features |

|

|

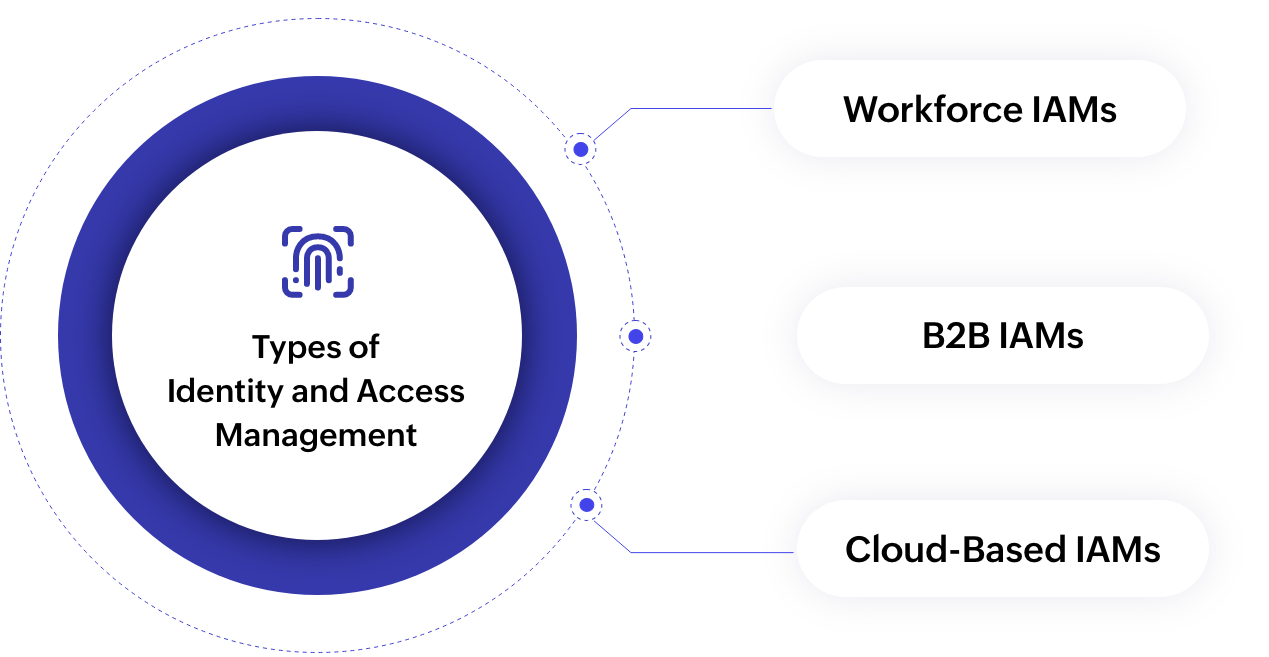

ประเภทของ IAM

องค์กรมักมีผู้ใช้งานหลากหลายประเภท ซึ่งแต่ละกลุ่มมีความต้องการด้านการจัดการตัวตนที่แตกต่างกัน โดยสามารถแบ่งกลุ่มผู้ใช้งานหลัก ๆ ได้เป็น พนักงานภายในองค์กร, คู่ค้าทางธุรกิจ, และ ลูกค้า แม้ว่าจะสามารถใช้ระบบ IAM แบบเดียวดูแลทั้งหมดได้ แต่ในหลายกรณี องค์กรอาจต้องใช้ระบบ IAM หลายประเภท เพื่อให้ตอบโจทย์การใช้งานเฉพาะของแต่ละกลุ่มได้ตรงจุดมากขึ้น

รูปภาพระบุประเภทของ IAMs:

รายละเอียดเพิ่มเติมเกี่ยวกับแต่ละประเภทของระบบ IAM ที่มีฟังก์ชันเฉพาะแตกต่างกัน

| IAM สำหรับพนักงานในองค์กร | IAM ที่อยู่บนระบบคลาวด์ | IAM สำหรับคู่ค้าทางธุรกิจ | |

| รายละเอียดเพิ่มเติมเกี่ยวกับแต่ละประเภทของระบบ IAM ที่มีฟังก์ชันเฉพาะแตกต่างกัน | ออกแบบมาเพื่อพนักงานเป็นหลัก และทำงานภายใต้โครงสร้างภายในขององค์กร | ระบบถูกออกแบบมาเพื่อรองรับผู้ใช้งานภายนอกที่ไม่คุ้นเคยกับระบบ เช่น บุคคลทั่วไป อุปกรณ์ หรือ API ต่าง ๆ | เน้นการใช้งานกับพันธมิตรทางธุรกิจ ผู้จัดจำหน่าย และซัพพลายเออร์ โดยมุ่งจัดการสิทธิ์การเข้าถึงระหว่างองค์กรอย่างเป็นระบบ |

| จุดประสงค์ | เป้าหมายหลักคือการควบคุมและตรวจสอบสิทธิ์การเข้าถึงทรัพยากรขององค์กรสำหรับพนักงานให้สอดคล้องกับนโยบายภายใน | มีเป้าหมายเพื่อให้ผู้ใช้งานภายนอกสามารถเข้าถึงระบบได้อย่างต่อเนื่องและไร้รอยต่อ พร้อมทั้งปกป้องตัวตนของผู้ใช้เหล่านั้นอย่างเหมาะสม จุดมุ่งหมายคือเพื่อรับรองกระบวนการใช้งานที่ปลอดภัยและราบรื่น ตั้งแต่เริ่มต้นการใช้งาน (Onboarding) ไปจนถึงสิ้นสุดการใช้งาน (Offboarding) โดยยังคงรักษาความเป็นส่วนตัวและความยินยอมของผู้ใช้อย่างเคร่งครัด | เป้าหมายเพื่อสนับสนุนความร่วมมือทางธุรกิจอย่างปลอดภัยและมีประสิทธิภาพ โดยยังคงรักษาความมั่นคงและความสมบูรณ์ของระบบภายในองค์กร จุดมุ่งหมายคือการอำนวยความสะดวกในการดำเนินธุรกรรมและความร่วมมือระหว่างองค์กรอย่างปลอดภัย |

| กลุ่มผู้เกี่ยวข้อง | ทีม Security และ IT ขององค์กรเป็นผู้เกี่ยวข้องหลักในการดำเนินงานหรือการตัดสินใจ | กลุ่มผู้นำดิจิทัลที่มุ่งควบคุมการเข้าถึงบริการดิจิทัลของผู้ใช้นอกองค์กร คือหนึ่งในผู้มีบทบาทสำคัญ เป้าหมายของพวกเขาอาจรวมถึงการขยายช่องทางออนไลน์สำหรับลูกค้า เพิ่มประสิทธิภาพการทำงานร่วมกับพันธมิตร หรือปรับปรุงการจัดการพนักงานชั่วคราวให้ดีขึ้น | ทีม IT, ทีมพัฒนาธุรกิจ และทีมดูแลพาร์ตเนอร์คือกลุ่มผู้เกี่ยวข้องหลักของระบบนี้ เป้าหมายของพวกเขาคือการขยายโอกาสทางธุรกิจโดยไม่ละเลยเรื่องความปลอดภัยและข้อกำหนดด้านกฎหมาย |

ส่วนประกอบหลักและฟีเจอร์ของระบบ IAM

ระบบ IAM ประกอบด้วยองค์ประกอบและคุณลักษณะมากมาย ซึ่งได้รับการออกแบบมาเพื่อการจัดการตัวตนของผู้ใช้ การควบคุมการเข้าถึงทรัพยากร และการเสริมความมั่นคงปลอดภัยทางไซเบอร์ ด้านล่างคือองค์ประกอบหลักที่ช่วยให้ระบบ IAM มีความแข็งแกร่งและปลอดภัย

องค์ประกอบ

ก่อนพูดถึงฟีเจอร์ของระบบ IAM เราจำเป็นต้องทำความเข้าใจถึงองค์ประกอบที่ควรมีในระบบ IAM ที่มีประสิทธิภาพ องค์ประกอบหลัก ได้แก่ การจัดการการเข้าถึง การควบคุมสิทธิ์ การยืนยันตัวตนและการอนุญาต รวมถึงการบริหารตัวตนแบบมีการกำกับ (IGA) ซึ่งเราจะพูดถึงในรายละเอียดต่อไป

Access management (AM)

การจัดการการเข้าถึง (Access Management) ถือเป็นองค์ประกอบพื้นฐานของระบบ IAM ในระบบ IAM การจัดการการเข้าถึงหมายถึงการตั้งกระบวนการและกลไกที่ใช้ควบคุมการเข้าถึงทรัพยากรต่าง ๆ ภายในระบบ IT ขององค์กร ซึ่งครอบคลุมการกำหนดว่าใครควรมีสิทธิ์เข้าถึง อะไรเข้าถึงได้บ้าง ภายใต้เงื่อนไขใด และเพื่อวัตถุประสงค์ใด

ภายในระบบ IAM การจัดการการเข้าถึง (AM) มักเกี่ยวข้องกับองค์ประกอบสำคัญดังนี้:

การสร้างบัญชีผู้ใช้

การตรวจสอบตัวตน

การควบคุมสิทธิ์การใช้งาน

รายการควบคุมการเข้าถึง

การตรวจสอบการใช้งานระบบ และการติดตามแบบเรียลไทม์

การจัดการบัญชีที่มีสิทธิ์พิเศษ (รูปแบบเฉพาะของ IAM สำหรับบัญชีหรือผู้ใช้ที่มีสิทธิ์ระดับสูง)

- การยกเลิกบัญชีผู้ใช้

หมายเหตุ: ฟีเจอร์บางอย่างของ Access Management อาจไปทับซ้อนกับองค์ประกอบของ IAM เพราะจริง ๆ แล้ว Access Management เป็นส่วนหนึ่งของระบบ IAM ทำให้องค์ประกอบบางตัวถูกขยายบทบาทให้สอดคล้องกับภาพรวมของ IAM ทั้งในแง่ของการทำงานและความสำคัญ

ระบบควบคุมสิทธิ์การเข้าถึง

Access Control คือหนึ่งในกลไกด้านความปลอดภัยที่อยู่ภายใต้ Access Management โดยทำหน้าที่กำหนดและควบคุมว่าใครสามารถเข้าถึงทรัพยากรอะไรได้บ้าง กลไกเชิงกระบวนการนี้มีหน้าที่ควบคุมการเข้าถึงทรัพยากร โดยกำหนดและบังคับใช้นโยบาย กฎ เงื่อนไข และข้อจำกัดต่าง ๆ เพื่อระบุว่าใครสามารถเข้าถึงทรัพยากรประเภทใด ภายใต้เงื่อนไขใด และในระดับใด กลไกที่ใช้บ่อย เช่น การยืนยันตัวตน (Authentication), การให้สิทธิ์ (Authorization), และรายการ ACL ต่าง ๆ

จุดประสงค์หลักของ Access Control คือการรักษาความปลอดภัยของข้อมูลสำคัญ ป้องกันการเข้าถึงที่ไม่เหมาะสม และดูแลให้ข้อมูลมีความลับ ถูกต้อง และพร้อมใช้งานตามหลักการของระบบไอที (CIA: Confidentiality, Integrity, Availability)

ภายใต้ระบบ Access Management มีกลไกการควบคุมสิทธิ์หลายประเภทตัวอย่างกลไกที่พบได้บ่อยและใช้กันอย่างแพร่หลาย ได้แก่:

Mandatory access control

MAC เป็นโมเดลด้านความปลอดภัยที่มีศูนย์กลางควบคุมสิทธิ์การเข้าถึง โดยพิจารณาตามระดับความปลอดภัยของข้อมูล มักใช้ในหน่วยงานรัฐบาลหรือกองทัพ ซึ่งทรัพยากรของระบบและเคอร์เนลด้านความปลอดภัยหรือระบบปฏิบัติการจะถูกกำหนดระดับชั้นของข้อมูลไว้ล่วงหน้า การควบคุมการเข้าถึงแบบบังคับ (Mandatory Access Control – MAC) จะเป็นผู้ตัดสินว่าผู้ใช้หรืออุปกรณ์ใดจะได้รับอนุญาตหรือถูกปฏิเสธการเข้าถึงวัตถุของระบบ (resource objects) ตามระดับสิทธิ์ด้านความมั่นคงปลอดภัยของข้อมูล ตัวอย่างของการใช้งาน MAC บนระบบ Linux คือ Security-Enhanced Linux (SELinux)

Discretionary access control (DAC)

นี่คือวิธีการควบคุมการเข้าถึงที่กำหนดนโยบายว่าใครหรืออะไรมีสิทธิ์เข้าถึงทรัพยากร โดยนโยบายเหล่านั้นถูกกำหนดและบังคับใช้โดยผู้ดูแลระบบหรือเจ้าของของทรัพยากร หรือข้อมูล หลายระบบที่ใช้ DAC ถูกออกแบบให้ผู้ดูแลสามารถจำกัดการส่งต่อสิทธิ์การเข้าถึงไปยังผู้ใช้รายอื่นได้ แต่ข้อวิจารณ์ที่พบบ่อยต่อ DAC คือ ขาดการควบคุมจากศูนย์กลางที่เพียงพอ

Role-based access control (RBAC)

RBAC เป็นระบบควบคุมการเข้าถึงที่ใช้กันอย่างแพร่หลาย โดยจะกำหนดสิทธิ์ตาม “บทบาท” ที่กำหนดไว้ล่วงหน้า เช่น ผู้บริหาร นักพัฒนา แทนที่จะตั้งตามชื่อผู้ใช้งานรายบุคคลRBAC อาศัยโครงสร้างที่ซับซ้อนของการกำหนดบทบาท การอนุญาตบทบาท และสิทธิ์ของบทบาท ซึ่งได้มาจากกระบวนการที่เรียกว่า

“Role Engineering” ดังนั้น วิธีนี้จึงมักถูกใช้เป็นหลักในการควบคุมการเข้าถึงระบบของพนักงานภายในองค์กร

Rule-based access control

โมเดลนี้คือระบบรักษาความปลอดภัยที่กำหนดกฎการเข้าถึงทรัพยากรโดยผู้ดูแลระบบ โดยกฎต่าง ๆ จะมีเงื่อนไข เช่น ช่วงเวลา สถานที่ ระดับตำแหน่ง หรือระดับความเสี่ยง ระบบแบบนี้มักถูกใช้ร่วมกับ RBAC เพื่อช่วยบังคับใช้นโยบายและควบคุมการเข้าถึงได้ละเอียดมากยิ่งขึ้น

Attribute-based access control (ABAC)

วิธีนี้จะใช้ข้อมูลลักษณะเฉพาะ (Attribute) ของผู้ใช้งาน ระบบ และบริบทแวดล้อม เช่น ตำแหน่งงาน อุปกรณ์ที่ใช้ หรือสถานที่ เพื่อประเมินกฎและนโยบายที่กำหนดไว้ และตัดสินว่าควรให้สิทธิ์เข้าถึงหรือไม่

Access control lists (ACLs)

ACL (Access Control List) ทำหน้าที่เป็นกลไกด้านความมั่นคงปลอดภัยในระบบปฏิบัติการ โดยมีวัตถุประสงค์เพื่อจำกัดการเข้าถึงไฟล์และไดเรกทอรีสำหรับผู้ใช้หรือกลุ่มผู้ใช้ตามสิทธิ์และข้อจำกัดที่ กำหนดไว้ ACL ช่วยกำหนดว่าใครสามารถอ่าน เขียน รัน หรือแม้กระทั่งลบไฟล์หรือไดเรกทอรีใดได้บ้าง

สิ่งเหล่านี้คือการนำกลไกการควบคุมการเข้าถึงไปประยุกต์ใช้ในรูปแบบเฉพาะหรือแตกต่างกันไปในแต่ละ ระบบ ประเภทของ ACL ที่พบได้บ่อย ได้แก่:

File system ACLs

File System ACLs เป็นกลไกควบคุมสิทธิ์ที่ใช้กับไฟล์และโฟลเดอร์ โดยจะระบุว่าผู้ใช้รายใดสามารถเข้าถึงอะไรได้บ้าง พร้อมทั้งระบุสิทธิ์เฉพาะ เช่น อ่าน เขียน หรือลบ ผู้ดูแลระบบสามารถใช้ ACL เหล่านี้ในการกำหนดสิทธิ์อย่างละเอียด เพื่อควบคุมความลับและความสมบูรณ์ของข้อมูลทั้งในระดับ User และ Group

Network ACLs

Network ACLs ทำหน้าที่เป็นกลไกควบคุมการเข้าถึงในระบบเครือข่ายคอมพิวเตอร์ เช่น สวิตช์ เราเตอร์ หรือไฟร์วอลล์ เพื่อกรองและควบคุมทราฟฟิกภายในเครือข่าย จุดประสงค์หลักคือการกำหนดว่าแพ็กเก็ตใดได้รับอนุญาตหรือถูกปฏิเสธ โดยพิจารณาจากเกณฑ์ต่าง ๆ เช่น IP ต้นทาง, IP ปลายทาง, โปรโตคอล หรือหมายเลขพอร์ต ในฐานะที่เป็นส่วนหนึ่งของเลเยอร์ เครือข่าย ACL เหล่านี้มักถูกใช้เพื่อข้อจำกัดในการรับส่งข้อมูล ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต และลดความเสี่ยงด้านความมั่นคงปลอดภัย

Database ACLs

Database ACL ทำหน้าที่เป็นมาตรการรักษาความมั่นคงปลอดภัยในการควบคุมการเข้าถึงฐานข้อมูลและวัตถุต่าง ๆ ภายใน เช่น ตาราง มุมมองข้อมูล (Views) และโปรซีเดอร์ที่เก็บไว้ (Stored Procedures)

ACL สำหรับฐานข้อมูลช่วยกำหนดสิทธิ์ให้ผู้ใช้สามารถดำเนินการต่างๆ ได้ เช่น อ่าน แก้ไข หรือลบข้อมูล โดยอิงตามสิทธิ์และบทบาทที่ได้รับ วัตถุประสงค์ของ ACL ประเภทนี้คือเพื่อให้มั่นใจว่าเฉพาะผู้ที่ได้รับสิทธิ์เท่านั้นจึงจะสามารถเข้าถึงและจัดการข้อมูลได้

Web application ACLs

Web Application ACLs ทำหน้าที่เป็นกลไกควบคุมการเข้าถึงที่ใช้ควบคุมสิทธิ์ของผู้ใช้งานในการเข้าถึงทรัพยากรเฉพาะภายในแอปพลิเคชันบนเว็บ เช่น หน้าเว็บ, API, และฟีเจอร์ต่าง ๆ โดยพิจารณาจากสถานะการยืนยันตัวตน, บทบาท (Roles), และแอตทริบิวต์เฉพาะของผู้ใช้ ระบบจะตัดสินว่าผู้ใช้หรือกลุ่มใดควรได้รับสิทธิ์หรือถูกปฏิเสธ กฎการควบคุมการเข้าถึงที่กำหนดไว้ล่วงหน้าจะถูกนำมาใช้เพื่อกำหนดสิทธิ์การเข้าถึงในแต่ละส่วนของเว็บแอปพลิเคชัน เพื่อปกป้องข้อมูลที่สำคัญ บังคับใช้นโยบายของธุรกิจ และรักษาความมั่นคงปลอดภัยและความเป็นส่วนตัว

หมายเหตุ: แต่ละระบบหรือแพลตฟอร์มอาจใช้วิธีการจัดการสิทธิ์และ ACL ไม่เหมือนกัน ขึ้นอยู่กับโครงสร้างและข้อจำกัดของแต่ละเทคโนโลยี

Authentication versus authorization

การพิสูจน์ตัวตน (Authentication) และการให้สิทธิ์ (Authorization) เป็นองค์ประกอบที่แตกต่างกันของระบบบริหารจัดการตัวตนและสิทธิ์เข้าถึง (IAM) ซึ่งทำหน้าที่ตอบสนองความต้องการที่แตกต่างกัน

ตัวอย่างง่ายๆ : นายเอก เดินทางมาถึงบริษัท เขาต้องแสดงบัตรประจำตัวแก่เจ้าหน้าที่รักษาความปลอดภัย ซึ่งเจ้าหน้าที่จะทำการตรวจสอบว่ารูปถ่ายบนบัตรตรงกับใบหน้าของพนักงานหรือไม่ หากตรงกัน

นายเอกจะได้รับอนุญาตให้เข้าไปในสถานที่ รวมถึงพื้นที่หรือห้องต่าง ๆ หากไม่ตรงกัน นายเอกจะไม่ได้รับอนุญาตให้เข้า

สิ่งสำคัญคือเจ้าหน้าที่รักษาความปลอดภัยไม่มีหน้าที่ระบุว่าพนักงานสามารถเข้าถึงพื้นที่ใดได้บ้าง หน้าที่ของเจ้าหน้าที่มีเพียงตรวจสอบความถูกต้องของตัวตน

นี่คือองค์ประกอบแรกของ IAM: การพิสูจน์ตัวตน (Authentication) ซึ่งเป็นกระบวนการยืนยันตัวตนของผู้ใช้งาน

ในทางกลับกัน การให้สิทธิ์ (Authorization) เป็นกระบวนการที่เกี่ยวข้องกับการอนุญาตหรือปฏิเสธการเข้าถึงทรัพยากร

ตัวอย่างง่าย ๆ : นายเอกทำงานอยู่บนชั้น 5 ของอาคารสำนักงาน ซึ่งภายในชั้นนั้นมีห้องทำงานส่วนตัวหลายห้องซึ่งถือเป็นทรัพยากรสำหรับพนักงานแต่ละคน การเข้าห้องใดห้องหนึ่งจะขึ้นอยู่กับการตรวจสอบบัตรประจำตัวของพนักงานผ่านระบบสแกนที่ติดตั้งไว้ที่หน้าประตู หากนายเอกพยายามรูดบัตรเพื่อเข้าห้องของเพื่อนร่วมงาน ระบบจะปฏิเสธการเข้าถึงทันที เนื่องจากทรัพยากรในห้องนั้นไม่ได้ถูกกำหนดให้นาย เอกเข้าถึงได้

นี่คือองค์ประกอบที่สองของ IAM: Authorization ซึ่งเป็นกระบวนการในการอนุญาตหรือปฏิเสธการเข้าถึงทรัพยากรต่าง ๆ ตามตัวตนของผู้ใช้งาน

ตารางนี้ช่วยอธิบายความแตกต่างระหว่าง Authentication กับ Authorization ได้อย่างชัดเจน เพื่อให้เข้าใจบทบาทของแต่ละฟังก์ชันในระบบ IAM

| Authentication | Authorization |

ระบุและตรวจสอบตัวตนที่แท้จริงของผู้ใช้งานโดยอิงจากข้อมูลที่พวกเขาอ้างถึง | กำหนดขอบเขตและข้อจำกัดในการเข้าถึงทรัพยากรของผู้ใช้ |

| ขอให้ผู้ใช้ยืนยันตัวตน เช่น โดยใช้รหัสผ่าน ลายนิ้วมือ หรือคำถามความปลอดภัย | ตรวจสอบว่าการเข้าถึงได้รับอนุญาตตามนโยบายของบริษัท นโยบายของผู้ใช้ และกฎระเบียบอื่น ๆ หรือไม่ |

| ส่วนมากแล้ว ขั้นตอนนี้จะมาก่อนการอนุญาตให้เข้าถึง | ส่วนมากแล้ว ขั้นตอนนี้จะตามหลังการยืนยันตัวตน เป็นลำดับที่สอง |

| ปกติแล้วจะใช้ ID Token ในการส่งข้อมูล | โดยทั่วไปแล้วจะใช้ ID Token ในการส่งข้อมูล |

| มักถูกควบคุมด้วยโปรโตคอล OpenID Connect (OIDC) | มักถูกควบคุมโดยเฟรมเวิร์ก OAuth 2.0 |

| ตัวอย่าง เช่น : การเข้าถึงพอร์ทัลของบริษัทโดยพนักงานต้องมีการยืนยันตัวตนผ่านเครือข่ายของผู้ใช้ | ตัวอย่าง เช่น : การเข้าถึงข้อมูล/ทรัพยากรของพนักงานหลังจากการยืนยันตัวตนสำเร็จ จะถูกกำหนดโดยระบบ |

การดูแลและจัดการบัญชีผู้ใช้

IGA ถูกออกแบบมาเพื่อช่วยให้องค์กรของคุณจัดการตัวตนของผู้ใช้ได้อย่างมั่นคงยิ่งขึ้น ด้วยระบบนี้ คุณสามารถควบคุมตัวตนของผู้ใช้ สิทธิ์การเข้าถึง และนโยบายความปลอดภัยได้อย่างมีประสิทธิภาพ พร้อมมั่นใจได้ว่ามีเพียงผู้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงระบบ แอป หรือทรัพยากรต่าง ๆ ได้ในระดับที่เหมาะสม

องค์ประกอบของการบริหารจัดการตัวตน ได้แก่:

(i) การสร้างและลบบัญชีผู้ใช้งาน

การจัดการบัญชีผู้ใช้งาน เช่น การเพิ่ม ลบ หรืออัปเดตผู้ใช้ในหลายระบบและแอปต่าง ๆ ถือเป็นส่วนหนึ่งของการสร้างและลบบัญชีผู้ใช้งาน ขั้นตอนเหล่านี้อาจรวมถึงการจัดการสิทธิ์ของผู้ใช้ การเป็นสมาชิกกลุ่ม และแม้แต่การตั้งชื่อกลุ่ม หลายองค์กรได้นำระบบอัตโนมัติมาใช้ในการสร้างและจัดการข้อมูลผู้ใช้ในระบบเดียวหรือหลายระบบ ซึ่งเรียกว่า “การจัดเตรียมและยกเลิกบัญชีผู้ใช้อัตโนมัติ” เพื่อให้ผู้ใช้สามารถเข้าถึงบริการ แอปพลิเคชัน และทรัพยากรอื่น ๆ ได้อย่างสะดวก ระบบที่เข้าถึงได้อาจอยู่ภายในองค์กร บนคลาวด์ หรือเป็นแบบผสมผสาน

การสร้างและลบบัญชีผู้ใช้มีข้อดีดังนี้:

- การรับพนักงานใหม่และการออกจากงานของพนักงานเป็นเรื่องที่จัดการได้สะดวกมากขึ้น

ระบบสามารถมอบสิทธิ์การเข้าถึงและบัญชีผู้ใช้งานให้พนักงานได้โดยอัตโนมัติ โดยพิจารณาจากข้อมูลของผู้ใช้ เช่น ชื่อผู้ใช้ ตำแหน่ง หรือโปรไฟล์ และใช้บทบาทที่ตั้งไว้ล่วงหน้า รวมถึงกฎการให้สิทธิ์ที่ยืดหยุ่น

การบริหารจัดการผู้ใช้ในหลายแอปพลิเคชันง่ายและเป็นระเบียบมากขึ้น

ระบบสามารถดึงข้อมูลผู้ใช้จาก LDAP, Active Directory (AD) และแอปอื่น ๆ ได้โดยอัตโนมัติ พร้อมทั้งอัปเดตโปรไฟล์ผู้ใช้งานอย่างต่อเนื่องผ่านการจัดการบัญชี เพื่อให้ข้อมูลในทุกระบบทันสมัยอยู่เสมอ

ระบบมีความปลอดภัยมากขึ้น พร้อมช่วยลดค่าใช้จ่าย

การกำจัดบัญชีผู้ใช้เก่าหรือที่ไม่ได้ใช้งานทั้งหมด เพราะอาจกลายเป็นช่องโหว่ให้เกิดความเสี่ยงด้านความปลอดภัย

(ii) ระบบจัดการคำขอเข้าถึงข้อมูลแบบอัตโนมัติ

เมื่อเวิร์กโฟลว์เป็นแบบอัตโนมัติ การขอเข้าถึงระบบที่จำเป็นก็จะง่ายขึ้นสำหรับผู้ใช้งาน ผู้ใช้สามารถเริ่มต้นใช้งานหรือออกจากระบบได้อย่างสะดวก กำหนดสิทธิ์ตามบทบาทได้ง่าย และการอนุมัติก็เป็นไปอย่างรวดเร็ว

(iii) เปรียบเทียบการจัดการวงจรชีวิตของผู้ใช้และการจัดการวงจรชีวิตของตัวตนผู้ใช้

การทำงานแบบอัตโนมัติช่วยให้ผู้ใช้งานสามารถขอสิทธิ์เข้าถึงระบบที่ต้องใช้ได้ง่ายขึ้น อีกทั้งยังสามารถเริ่มต้นใช้งานหรือออกจากระบบได้สะดวก กำหนดระดับสิทธิ์ตามตำแหน่งต่าง ๆ และอนุมัติสิทธิ์ได้ตามความเหมาะสม

| ลักษณะสำคัญ | การจัดการวงจรชีวิตผู้ใช้งาน (User Life Cycle Management) | การจัดการวงจรชีวิตตัวตนผู้ใช้ (Identity Life Cycle Management) |

| หน้าที่หลัก | การจัดการบัญชีผู้ใช้งานแต่ละราย | การดูแลตัวตนผู้ใช้งานอย่างรอบด้าน |

| ขอบเขตการทำงาน | ช่วยให้งานจัดการบัญชีผู้ใช้งานในด้านการดำเนินงานเป็นเรื่องง่ายขึ้น | การจัดการตัวตนของผู้ใช้งานและความเกี่ยวข้องระหว่างผู้ใช้ในทุกส่วนขององค์กร |

| หน้าที่หลัก | การดูแลและจัดการบัญชีของผู้ใช้งานรายบุคคล | การจัดการตัวตนผู้ใช้งานแบบรอบด้านและครอบคลุมทุกมิติ |

| ภารกิจหลัก | การสร้างบัญชีผู้ใช้ การแก้ไขบัญชี และการปิดการใช้งานบัญชี | การสร้าง จัดการ ซิงค์ แก้ไขและการลบตัวตนผู้ใช้งาน |

| งานสนับสนุน | การจัดการรหัสผ่าน การร้องขอสิทธิ์เข้าถึง และการลบบัญชีผู้ใช้ | การควบคุมตัวตนของผู้ใช้และการจัดการให้สอดคล้องกับนโยบายหรือข้อบังคับต่าง ๆ |

| วัตถุประสงค์หลัก | ยืนยันว่าผู้ใช้มีสิทธิ์เข้าถึงที่เหมาะสมในทุกช่วงของการใช้งาน | ยืนยันว่ามีการควบคุมและจัดการตัวตนผู้ใช้ได้อย่างถูกต้อง |

| บริบทหลัก | ข้อมูลและสิทธิ์การเข้าถึงที่เจาะจงเฉพาะแต่ละผู้ใช้ | ข้อมูล สิทธิ์การเข้าถึง และความสัมพันธ์ที่เกี่ยวข้องกับตัวตนผู้ใช้งาน |

| การเปลี่ยนแปลงหรือปรับแก้บทบาทหน้าที่ | ติดตามการเปลี่ยนแปลงบทบาท หน้าที่ความรับผิดชอบ และ/หรือสถานะการจ้างงานของผู้ใช้งาน | การจัดการการเปลี่ยนแปลงข้อมูล บริบท หรือความเกี่ยวข้องต่าง ๆ ที่เกี่ยวข้องกับตัวตนของผู้ใช้ |

| การผสานรวมระบบ IAM | กังวลเกี่ยวกับการบริหารจัดการบัญชีผู้ใช้งาน | กังวลเกี่ยวกับกับการบริหารจัดการตัวตนผู้ใช้งาน |